Identificacion de riesgos de reiesgos en el internet

Las nuevas tecnologías incorporan como parte de nuestra vida social y personal, acceso al mundo digital en cualquier parte. Ante ello, las nuevas generaciones conocen bien el uso de las TIC, incluso mejor que sus padres y profesores. De hecho, los niños y adolescentes se aproximan a Internet de un modo natural, viven ahí, están ahí, pasando mucho tiempo charlando con sus amigos, estudiando, escuchando música, etc.

INTERNET constituye una poderosa herramienta de comunicación. Sin embargo, como en la vida física, en Internet también hay peligros: hay personas que buscan aprovecharse de los demás, hay contenidos inapropiados para jóvenes, no todo lo que se dice en Internet es verdad, no todo el mundo es quien dice ser..., de hecho no suelen serlo.

Por eso aquí veremos solo algunos de los peligros a los que cualquier persona está expuesto(a).

8.1

Riesgos tecnologicos

virus:

Los Virus Informáticos son sencillamente programas maliciosos (malwares) que “infectan” a otros archivos del sistema con la intención de modificarlo o dañarlo. Dicha infección consiste en incrustar su código malicioso en el interior del archivo “víctima” (normalmente un ejecutable) de forma que a partir de ese momento dicho ejecutable pasa a ser portador del virus y por tanto, una nueva fuente de infección.

Su nombre lo adoptan de la similitud que tienen con los virus biológicos que afectan a los humanos, donde los antibióticos en este caso serían los programas Antivirus.

Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, no se replican a sí mismos porque no tienen esa facultad como los del tipo Gusano informático (Worm), son muy nocivos y algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

Troyano:

El troyano es el malware más popular diseñado para controlar de forma remota un ordenador.

El troyano es el malware más popular diseñado para controlar de forma remota un ordenador.

El spyware o programa espía es un malware que recopila información de una computadora y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del computador.

El virus más temido por empresas y usuarios, conocido como caballo de Troya, es un tipo de software que tiene como objetivo infiltrarse, dañar una computadora o el sistema de información sin el consentimiento de su propietario. El virus troyano sigue siendo el malware (del inglés malicious software) más temido entre todos

spywere

“Malware” es una abreviación del término inglés “malicious software”, que puede traducirse como “software malicioso” y hace referencia a virus,spyware, gusanos, etc. El malware está diseñado para causar daños a equipos independientes o conectados en red.

Gusano

Los "Gusanos Informáticos" son programas que realizan copias de sí mismos, alojándolas en diferentes ubicaciones del ordenador. El objetivo de este malware suele ser colapsar los ordenadores y las redes informáticas, impidiendo así el trabajo a los usuarios. A diferencia de los virus, los gusanos no infectan archivos.

spam

Spam. Se define SPAM a los mensajes no solicitados, habitualmente de tipo publicitario, enviados en forma masiva. ... El Spam es el correo electrónico no solicitado, normalmente con contenido publicitario, que se envía de forma masiva.

Intrusos

Los intrusos informáticos, son archivos cuyo propósito es invadir la privacidad de tu computadora, posiblemente dejando daños y alterando el software del equipo. Entre ellos estan: los spyware, ect.

ALGUN TIPO DE JAKERS

'script-kiddies'. El nombre hace referencia a la forma habitual en que estos intrusos comprometen los sistemas que atacan, mediante el uso de herramientas desarrolladas por otros y que aprovechan indiscriminadamente contra todos los sistemas que encuentran.El referirse a ellos como 'kiddies' ('chavalines') hace una doble referencia a la edad que tienen habitualmente y a la condición mental que les lleva a realizar sus actos. La amenaza que representan es muy similar a la de los virus informáticos, con la salvedad de que podrían intentar aprovechar agujeros de seguridad mucho más recientes.

pirateria

La piratería informática consiste en la distribución y/o reproducción ilegales de software. Comprar software significa en realidad comprar una licencia para usar el software, y esta licencia especifica la forma legal de usar dicho software. Cualquier uso que se haga del software más allá de lo estipulado en la licencia constituye una violación de ésta y posiblemente, de las leyes que amparan los derechos de propiedad intelectual. La piratería informática es ilegal y sancionable según la ley, tanto si es deliberada como si no.

8.2

8.2

Riesgos economicos.

phishing y pharming:

hishing, conocido como suplantación de identidad, es un término informático que denomina un modelo de abuso informático y que se comete mediante el uso de un tipo de ingeniería social, caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña, información detallada sobre tarjetas de crédito u otra información bancaria). El cibercriminal, conocido como phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un correo electrónico, o algún sistema de mensajería instantánea o incluso utilizando también llamadas telefónicas.1

Dado el creciente número de denuncias de incidentes relacionados con el phishing o pharming, se requieren métodos adicionales de protección. Se han realizado intentos con leyes que castigan la práctica y campañas para prevenir a los usuarios con la aplicación de medidas técnicas a los programas. Se considera pishing también, la lectura por parte de terceras personas, de las letras y números que se marcan en el teclado de un ordenador o computadora.

Fraude:

El fraude informático consiste en la estafa o engaño que es realizado por medios cibernéticos a través de la utilización de un computador y/o vía Internet.

El fraude cibernético es cada vez más recurrente en el diario vivir de quienes tienen que realizar sus transacciones por Internet o utilizan de forma regular un ordenador, por ello se ha intentado establecer distintas medidas de seguridad para evitar la comisión de estos novedosos, pero muy perjudiciales ilícitos.

Robo de informacion

Robo de informacion

En estos tiempos donde la información es mas del medio informático y no personal el robo de identidad esta a la vuelta del esquina, no se puede estar seguro de quien o quienes tienen nuestra información en la red, siendo así vulnerables. • El robo de identidad no distingue genero, nacionalidad, cultura o capital, basta con que parte de nuestra información sea usada de manera maliciosa por personas ajenas a ella. • Hoy en día la mayor parte del mundo tiene acceso a una computadora y la mayor parte de ellos a internet, donde de una u otra forma manejamos nuestra información, así pues personas extrañas pueden tener acceso a esta.

8.3

8.3

Riesgos sociales.

contenidos inaprpiados.

Existen páginas en Internet que plantean temas no adecuados para nadie y en especial para usuarios jóvenes. Es el caso de sitios que tratan de fomentar el racismo, violencia, terrorismo, armas, sectas, pornografía infantil, abusos infantiles, tráfico de drogas, anorexia o bulimia, etc. En muchos casos la policía descubre y cierra algunas de estas páginas pero a veces las tareas de investigación judicial llevan su proceso y estos sitios permanecen publicados durante un cierto periodo .

Igenieria social

La ingeniería Social está definida como un ataque basado en engañar a un usuario o administrador de un sitio en la internet, para poder ver la información que ellos quieren. Se hace para obtener acceso a sistemas o información útil. Los objetivos de laingeniería social son fraude, intrusión de una red.

Hostigamiento en linea o cyberbulling/cybertalking.)

Se define como hostigamiento vía medios digitales (blogs,redes sociales,foros,telefonía móvil y vídeo juegos online) El cyberbullying se puede observar mediante comentarios denigrantes, difamatorios ,insultos, amenazas,llegando a la agresividad psicológica.

Es otro tipo de acoso que se da por medio del uso de algunas tecnologías principalmente Internet,se caracteriza por el seguimiento e investigación constante de información sobre una persona.Es un acto repetitivo, obsesivo y sobre todo no deseado.Para encontrar a sus victimas y mantener su acoso, los cyberstalkers usan chats foros y redes sociales.

Prevencion del sexting .

El 'sexting' consiste en el envío o intercambio de contenidos de tipo sexual, principalmente fotografías y vídeos, producidos por el propio remitente y enviados a otras personas por medio de aplicaciones de telefonía móvil u otros dispositivos tecnológicos. Cuando esta difusión se realiza sin el consentimiento de la víctima, los autores pueden enfrentarse a la imputación de delitos como el de revelación de secretos o contra el honor. La Guardia Civil recuerda que el delito de corrupción de menores se encuentra recogido en el artículo 189 del Código Penal, que establece que será castigado con pena de prisión de uno a cinco años el que distribuya, exhiba o difunda por cualquier medio material pornográfico en el que aparezcan menores de edad, o lo posea para los mismos fines. Cómo prevenir el 'sexting' La Policía Nacional proporciona consejos para evitar este tipo de situaciones: 1.- No hacerse fotos íntimas. Hacerse fotos de carácter erótico y/o compartirlas es siempre un error. En el caso de los menores puede ocasionar situaciones de chantaje o ciberacoso sexual o acoso en el entorno escolar (grooming o bullying). 2.- No distribuir contenido sexual. Redistribuir este tipo de imágenes de otras personas con el fin de perjudicarles es delito. 3.- Clima de confianza entre padres e hijos. Los padres deben crear un clima de confianza con los hijos para tratar estos temas e informarles de los riesgos y de las consecuencias que entraña facilitar datos personales o enviar fotografías y vídeos comprometidos a otras personas, incluso aunque sean sus amigos, ya que pueden perjudicar su honor. 4.- Prevenir mejor que curar. La prevención es esencial, si su hijo le informa de contenidos que le han hecho sentir incómodos (de tipo sexual) déle la importancia que realmente tiene y denúncielo. 5.- No ser cómplice. Si un menor sufre alguna situación de este tipo, debe informar a sus padres y denunciar los hechos ante la Policía. 6.- Denunciar. Si reciben por cualquier medio un material de este tipo, no lo compartan, denúncienlo de forma privada a denuncias.pornografia.infantil@policía.es.

iNFORMACION FALSA.

Compartir contenido en Facebook Compartir contenido en Twitter Compartir contenido en Google Plus Compartir contenido en Pinterest

Compartir contenido en Menéame Compartir contenido por email

Las nuevas tecnologías son excelentes porque mejoran la vida de las personas. El problema surge a partir del uso nocivo que puede hacerse de Internet, un empleo negativo ante el que los más jóvenes son los más vulnerables, ya que se encuentran en pleno proceso de formación de la personalidad adulta y porque, para los adolescentes de hoy en día, el terreno virtual tiene tanta realidad como las relaciones presenciales.

La Organización Mundial de la Salud (OMS) señala que una de cada cuatro personas sufre trastornos de conducta vinculados con las nuevas tecnologías. En España, se calcula que entre un 6 y un 9 por ciento de los usuarios habituales de Internet podría haber desarrollado algún comportamiento adictivo.

Hostigamiento en linea o cyberbulling/cybertalking.)

Se define como hostigamiento vía medios digitales (blogs,redes sociales,foros,telefonía móvil y vídeo juegos online) El cyberbullying se puede observar mediante comentarios denigrantes, difamatorios ,insultos, amenazas,llegando a la agresividad psicológica.

Es otro tipo de acoso que se da por medio del uso de algunas tecnologías principalmente Internet,se caracteriza por el seguimiento e investigación constante de información sobre una persona.Es un acto repetitivo, obsesivo y sobre todo no deseado.Para encontrar a sus victimas y mantener su acoso, los cyberstalkers usan chats foros y redes sociales.

Prevencion del sexting .

El 'sexting' consiste en el envío o intercambio de contenidos de tipo sexual, principalmente fotografías y vídeos, producidos por el propio remitente y enviados a otras personas por medio de aplicaciones de telefonía móvil u otros dispositivos tecnológicos. Cuando esta difusión se realiza sin el consentimiento de la víctima, los autores pueden enfrentarse a la imputación de delitos como el de revelación de secretos o contra el honor. La Guardia Civil recuerda que el delito de corrupción de menores se encuentra recogido en el artículo 189 del Código Penal, que establece que será castigado con pena de prisión de uno a cinco años el que distribuya, exhiba o difunda por cualquier medio material pornográfico en el que aparezcan menores de edad, o lo posea para los mismos fines. Cómo prevenir el 'sexting' La Policía Nacional proporciona consejos para evitar este tipo de situaciones: 1.- No hacerse fotos íntimas. Hacerse fotos de carácter erótico y/o compartirlas es siempre un error. En el caso de los menores puede ocasionar situaciones de chantaje o ciberacoso sexual o acoso en el entorno escolar (grooming o bullying). 2.- No distribuir contenido sexual. Redistribuir este tipo de imágenes de otras personas con el fin de perjudicarles es delito. 3.- Clima de confianza entre padres e hijos. Los padres deben crear un clima de confianza con los hijos para tratar estos temas e informarles de los riesgos y de las consecuencias que entraña facilitar datos personales o enviar fotografías y vídeos comprometidos a otras personas, incluso aunque sean sus amigos, ya que pueden perjudicar su honor. 4.- Prevenir mejor que curar. La prevención es esencial, si su hijo le informa de contenidos que le han hecho sentir incómodos (de tipo sexual) déle la importancia que realmente tiene y denúncielo. 5.- No ser cómplice. Si un menor sufre alguna situación de este tipo, debe informar a sus padres y denunciar los hechos ante la Policía. 6.- Denunciar. Si reciben por cualquier medio un material de este tipo, no lo compartan, denúncienlo de forma privada a denuncias.pornografia.infantil@policía.es.

iNFORMACION FALSA.

Es interesante cómo la vida en las redes sociales ha cobrado tal importancia en la vida de las personas y cómo esta puede afectar sus vidas. Pero es más interesante cómo la percepción de los que nos ven a través de las redes sociales puede ser moldeada de una manera tan simple como subir fotos editadas.Y es que si bien es cierto que mucha de la información que recibimos es verdadera, la gran mayoría de la información existente en Internet es una mentira. Y es que la gente llega a tener tan poca habilidad para desacreditar una mentira que por simple inercia aceptan lo que sea que se les presente en la pantalla.

Privacidad o cuidado de la inteligencia digital

privacidad cuidado de la identidad digital 1. Perfiles: No publicar excesiva información personal y familiar, ni datos que permitan la localización física. No aceptar solicitudes de contacto de forma compulsiva, sino sólo a personas conocidas.

Adicción al internetCompartir contenido en Facebook Compartir contenido en Twitter Compartir contenido en Google Plus Compartir contenido en Pinterest

Compartir contenido en Menéame Compartir contenido por email

Las nuevas tecnologías son excelentes porque mejoran la vida de las personas. El problema surge a partir del uso nocivo que puede hacerse de Internet, un empleo negativo ante el que los más jóvenes son los más vulnerables, ya que se encuentran en pleno proceso de formación de la personalidad adulta y porque, para los adolescentes de hoy en día, el terreno virtual tiene tanta realidad como las relaciones presenciales.

La Organización Mundial de la Salud (OMS) señala que una de cada cuatro personas sufre trastornos de conducta vinculados con las nuevas tecnologías. En España, se calcula que entre un 6 y un 9 por ciento de los usuarios habituales de Internet podría haber desarrollado algún comportamiento adictivo.

Identidad digital

Se pueden crear diferentes identidades de un mismo individuo en Internet y además la identidad digital que una persona se crea no tiene porqué coincidir con la identidadanalógica de esa persona, con sus características en el espacio físico.

Huella digital

La huella digital es el rastro que dejamos al navegar por Internet. La huella digital es la suma de lo que nosotros publicamos en Internet, lo que compartimos y lo que publican otros sobre nosotros

8.4 Aplicación de buenas prácticas de seguridad de la red Internet.

Configuración de cuentas y grupos de usuarios

Configuración de grupos y de usuarios. El Administrador de usuarios le permite visualizar, modificar, añadir y borrar los usuarios y gruposlocales. Para usar el Administrador de usuarios, debe estar ejecutando el sistema X Window y tener privilegios de root y tener el paquete RPM redhat-config-users instalado.

Manejo de software de seguridad en el equipo

El software de seguridad está diseñado para proteger los ordenadores de los programas maliciosos, como virus y malware. ... Dicho esto, cuando no está configurado correctamente, el software de seguridad puede causar problemas de interacción con sus juegos WildTangent.

Actualizaciones automáticas

Herramienta que permite mantener al sistema operativo Windows actualizado de forma automática. Esta herramienta se conecta regularmente a los servidores de Microsoft, y se encarga de buscar, proponer e instalar las últimas actualizaciones para Windows y otros componentes instalados en este.

Opciones de seguridad en los Navegadores

Plugins y extensiones. ... Un malware también puede ser implementado como una extensión del navegador, tal es el caso de Browser Helper Object en el caso de Internet Explorer. Navegadores como Google Chrome y Mozilla Firefox pueden bloquear o advertir a los usuarios de plugins inseguros.

Filtro antiphishing Firewall

Phishing es un término informático que denomina un tipo de delito encuadrado dentro del ámbito de las estafas cibernéticas, y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña

Antispyware

La funcion del software antispyware es proteger nuestros datos privados. La funcion del software antispyware es, como su nombre indica, prevenir que los atacantes puedan espiar nuestros movimientos, contraseñas, gustos, etc. ... Cuando un atacante se hace con estos datos es fácil imaginarse lo que puede ocurrir.

Antispam

El antispam es lo que se conoce como método para prevenir el correo basura. Tanto los usuarios finales como los administradores de sistemas de correo electrónico utilizan diversas técnicas contra ello.

8.5 Compartir archivos y carpetas de manera segura

Asignar permisos a usuarios

Elija el icono , escriba Usuarios y luego elija el enlace relacionado.

Seleccione el usuario al que desea asignar el permiso. ...

Seleccione la acción Editar para abrir la ventana Ficha de usuario.

Asignar permisos a grupos

- Defina el administrador del sistema. Todos los nuevos usuarios creados para el portlet de creación de informes se asignan al grupo de usuarios Todos , que es un subconjunto del grupo Administradores del sistema

- Establezca permisos en objetos de informes: Utilice roles predefinidos (recomendado).

9.- Programación en pseudocódigo

y estructurado.

9.1

programacion de pseudocodigo

¿Que es algoritmo?

Un Algoritmo es una serie ordenada de instrucciones, pasos o procesos que llevan a la solución de un determinado problema. Los hay tan sencillos y cotidianos como seguir la receta del médico, abrir una puerta, lavarse las manos, etc; hasta los que conducen a la solución de problemas muy complejos.

Diseño de algoritmo

El diseño de algoritmos es un método específico para poder crear un modelo matemático ajustado a un problema específico para resolverlo. El diseño de algoritmos o algorítmica es un área central de las ciencias de la computación, también muy importante para la investigación de operaciones (también conocida como investigación operativa), en ingeniería del software y en otras disciplinas afines.

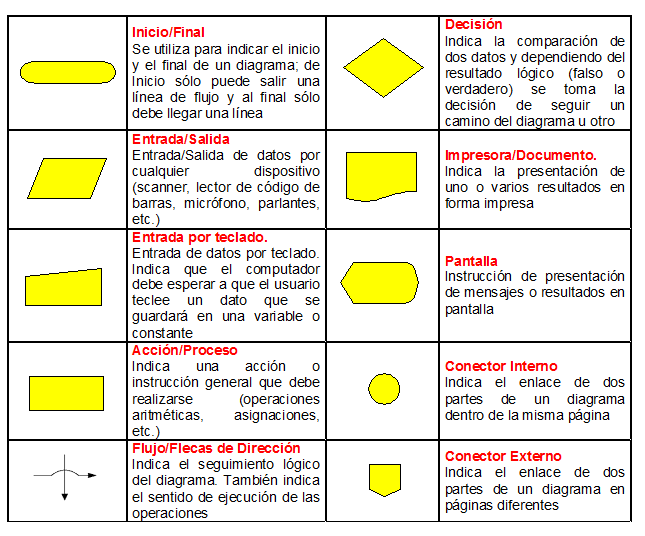

¿Que es un diagrama de flujo?

Un diagrama de flujo es una representación gráfica de un proceso. Cada paso del proceso se representa por un símbolo diferente que contiene una breve descripción de la etapa de proceso. Los símbolos gráficos del flujodel proceso están unidos entre sí con flechas que indican la dirección de flujo del proceso.

9.2 : programacion estructurada

Identificacion de la estructura basica

La estructura básica está en su lugar; simplemente necesita cambiar el título y añadir algo de texto. Lo primero que tenemos que saber es que en toda página web existen dos partes claramente diferenciadas: la cabecera, o head, y el cuerpo, o body.

programacion

La programación informática es el arte de indicarle a una computadora lo que tiene que hacer mediante un conjunto de instrucciones. En esta página, puedes aprender los conceptos básicos de la programación informática y encontrar consejos para empezar.

Lenguajes en programacion

Un lenguaje de programación es un idioma artificial diseñado para expresar computaciones que pueden ser llevadas a cabo por máquinas como las computadoras. ... Se asume generalmente que la traducción de las instrucciones a un código que comprende la computadora debe ser completamente sistemática.

compiladores e interpretes

COMPILADOR E INTERPRETE. Definición: Un compilador es un programa informático que traduce un programa escrito en un lenguaje de programación a otro lenguaje de programación, generando un programa equivalente que la máquina será capaz de interpretar.

Librerías

En informática, una biblioteca o, llamada por vicio del lenguaje librería (del inglés library) es un conjunto de implementaciones funcionales, codificadas en un lenguaje de programación, que ofrece una interfaz bien definida para la funcionalidad que se invoca.

Creación de estructuras secuenciales

La estructura secuencial es aquella en la que una acción (instrucción) sigue a otra en secuencia. Las tareas se suceden de tal modo que la salida de una es la entrada de la siguiente y así sucesivamente hasta el fin del proceso.

Estructuras selectivas if-else y anidades múltiples

Las estructuras selectivas se utilizan para tomar decisiones lógicas; de ahí que se suelan denominar también estructuras de decisión o alternativas y son utilizadas en todos los lenguajes de programación, en este caso veremos estructuras selectivas para el lenguaje de programación Ruby, creado por el programador japonés Yukihiro “Matz” Matsumoto, quien comenzó a trabajar en Ruby en 1993, y lo presentó públicamente en 1995.En el círculo de amigos de Matsumoto se le puso el nombre de “Ruby” (en español rubí) como broma aludiendo al lenguaje de programación “Perl” (perla)

En las estructuras selectivas se evalúan una condición y en función del resultado de la misma se realiza una opción u otra. Las condiciones se especifican usando expresiones lógicas. La representación de una estructura selectiva se hace con palabras en pseudocódigo

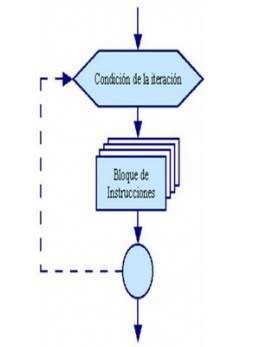

Estructuras de iterativas do-while

| ||||||||||||||

Una de las características importantes que se pueden aprovechar de las computadoras es precisamente su capacidad de repetir la ejecución de secuencias de instrucciones a una gran velocidad y con alto grado de confiabilidad. Para estos fines, precisamente se definen en los lenguajes de programación las estructuras de control iterativas. El objetivo de estas estructuras es permitir la expresión de la repetición de una secuencia de instrucciones, a estas estructuras se les denomina ciclo, lazo o bucle.

Comentarios

Publicar un comentario